Установка Iredmail на РЕД ОС 8

RedOS(РедОС) - Это Российская операционная система для серверов и рабочих станций. Включена в Реестр российского ПО Минцифры России. Сертифицирована ФСТЭК России.

RedOS(РедОС) - Это Российская операционная система для серверов и рабочих станций. Включена в Реестр российского ПО Минцифры России. Сертифицирована ФСТЭК России.

iRedMail — это бесплатное почтовое решение на базе открытого ПО. Оно включает в себя Postfix и Dovecot, а также ряд дополнительных служб и настроек. iRedMail настраивается стандартным образом через стандартные файлы конфигурации, что позволяет производить тонкую настройку вручную.

Уважаемый Гость и Читатель сразу скажу, что данная статью рабочая, а суть в том, что Программа и ОС работает отлично и нареканий нет, но ест нарекания к её безопасности всё открыто всё разрешено что должно, но тестовые письма не приходят до внешнего получателя. И с чем это связано не известно. И если есть желания разобраться то любви и здоровья вам.

Подготовка сервера

запускаем обновления ОС

dnf -y updatednf -y install mc wget bzip2 tar dialog bind-utils certbot tarдобавляем

mcedit /etc/yum.repos.d/webmin.repo############################################

[Webmin]

name=Webmin Distribution Neutral

#baseurl=http://download.webmin.com/download/yum

mirrorlist=http://download.webmin.com/download/yum/mirrorlist

enabled=1

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-webmin

############################################

[Webmin]

name=Webmin Distribution Neutral

#baseurl=http://download.webmin.com/download/yum

mirrorlist=http://download.webmin.com/download/yum/mirrorlist

enabled=1

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-webmin

############################################

rpm --import http://www.webmin.com/jcameron-key.asc

dnf -y install webmin

dnf -y install webmin

сразу заменим стандартный порт я для примера взял (9595)

mcedit /etc/webmin/miniserv.conf

port=10000

listen=10000

Запускаем Webmin

listen=10000

systemctl start webmin && systemctl enable webmin && systemctl status webminsystemctl enable --now cockpit.socketsetenforce 0

sed -i "s/SELINUX=enforcing/SELINUX=disabled/" /etc/selinux/configВключение брандмауэра firewalld

systemctl start firewalld.servicefirewall-cmd --permanent --add-port=25/tcp

firewall-cmd --permanent --add-port=465/tcp

firewall-cmd --permanent --add-port=587/tcp

firewall-cmd --permanent --add-port=110/tcp

firewall-cmd --permanent --add-port=995/tcp

firewall-cmd --permanent --add-port=143/tcp

firewall-cmd --permanent --add-port=993/tcp

firewall-cmd --permanent --zone=public --add-service=http

firewall-cmd --permanent --zone=public --add-service=https

firewall-cmd --add-service=cockpit

firewall-cmd --add-service=cockpit --permanent

firewall-cmd --permanent --add-port=9595/{tcp,udp}

firewall-cmd --reload

iptables -A INPUT -p tcp --dport 9595 -j ACCEPT

iptables -A INPUT -p tcp --dport 9090 -j ACCEPT

iptables -I INPUT 1 -p tcp --match multiport --dports 25,110,143,465,587,993,995 -j ACCEPT

iptables -I INPUT 1 -p tcp --match multiport --dports 80,443 -j ACCEPTМеняем hostname на необходимый для почтового сервера

hostnamectl set-hostname mail.it-admin196.ruhostname -f

hostname -smcedit /etc/hosts%ip% mail.it-admin196.ru mail

%ip% it-admin196.ru

%ip% it-admin196.ru

Последняя проверка перед установкой почтового сервера

export HOSTNAME="mail.it-admin196.ru"

hostnamectl set-hostname $HOSTNAME --static

hostnamectl set-hostname $HOSTNAME --transient

host mail.it-admin196.ru

dig A mail.it-admin196.ru MX25, 465, 587, 110, 995, 143, 993, 80, 443.

Запускаем обновления ОС и ждем когда все модули обновятся

dnf -y updaterebootdnf -y install mariadb mariadb-serversystemctl start mariadb && systemctl enable mariadbmysql_secure_installationEnter current password for root (enter for none): Press Enter

Set root password? [Y/n] Y

New password: ваш пароль (StrongPassword)

Re-enter new password: ваш пароль(StrongPassword)

Remove anonymous users? [Y/n] Y

Disallow root login remotely? [Y/n] Y

Remove test database and access to it? [Y/n] Y

Reload privilege tables now? [Y/n] Y

Все установка и настройка БД завершена.

Set root password? [Y/n] Y

New password: ваш пароль (StrongPassword)

Re-enter new password: ваш пароль(StrongPassword)

Remove anonymous users? [Y/n] Y

Disallow root login remotely? [Y/n] Y

Remove test database and access to it? [Y/n] Y

Reload privilege tables now? [Y/n] Y

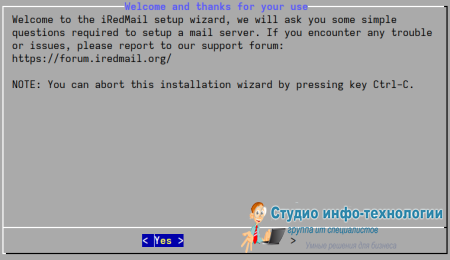

Начинаем установку нашего почтового сервера

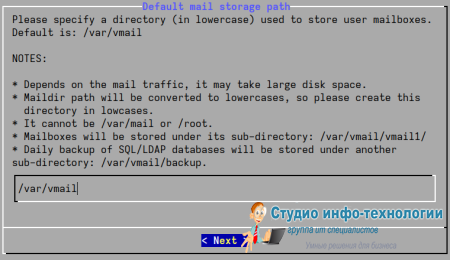

dnf -y install iredmailiredmail Укажите каталог для хранения почты. Можно оставить значение по умолчанию — /var/vmail. Нажмите Enter для продолжения.

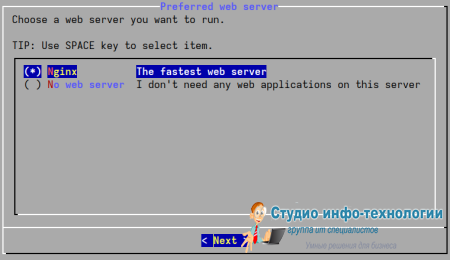

Укажите каталог для хранения почты. Можно оставить значение по умолчанию — /var/vmail. Нажмите Enter для продолжения.  Выберите веб-сервер — nginx. Нажмите Enter для продолжения.

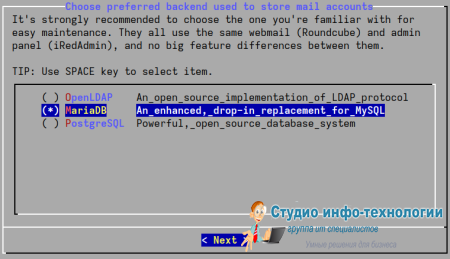

Выберите веб-сервер — nginx. Нажмите Enter для продолжения.  Выберите БД — MariaDB (для выбора нажмите клавишу Space). Нажмите Enter для продолжения.

Выберите БД — MariaDB (для выбора нажмите клавишу Space). Нажмите Enter для продолжения.  Введите пароль root для MySQL, указанный при настройке БД. Нажмите Enter для продолжения.

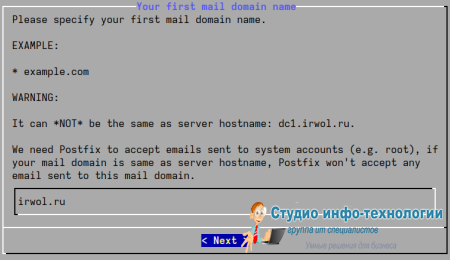

Введите пароль root для MySQL, указанный при настройке БД. Нажмите Enter для продолжения.  Укажите домен сервера — в рассматриваемом примере irwol.ru. Нажмите Enter для продолжения.

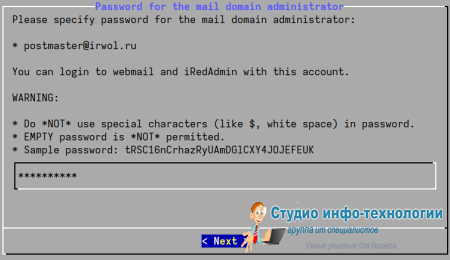

Укажите домен сервера — в рассматриваемом примере irwol.ru. Нажмите Enter для продолжения.  Задайте пароль для администратора постового сервера. Нажмите Enter для продолжения.

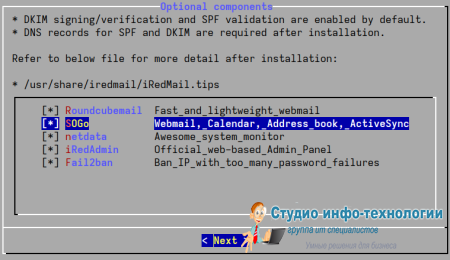

Задайте пароль для администратора постового сервера. Нажмите Enter для продолжения.  Выберите компоненты почтового сервера — необходимо выбрать все пункты (не выбранным по умолчанию является SOGo, его тоже необходимо включить). Нажмите Enter для продолжения.

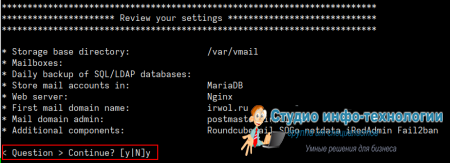

Выберите компоненты почтового сервера — необходимо выбрать все пункты (не выбранным по умолчанию является SOGo, его тоже необходимо включить). Нажмите Enter для продолжения.  Далее необходимо проверить введенные данные. Если все указано верно, для продолжения введите y.

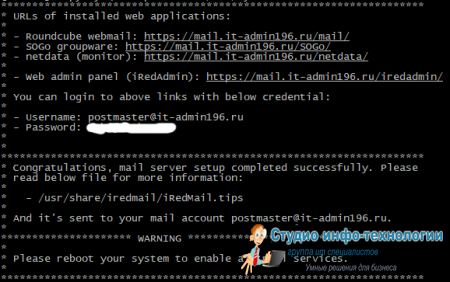

Далее необходимо проверить введенные данные. Если все указано верно, для продолжения введите y.  После удачного завершения настройки вы должны увидеть

После удачного завершения настройки вы должны увидеть  очищаем все веденные команды и перезапустите систему.

очищаем все веденные команды и перезапустите систему. history -c && cat /dev/null > ~/.bash_history && reboot

Все почтовый сервер готов работе но не настроен. перед настройками ВЫКЛЮЧИТЬ И СДЕЛАТЬ КОПИЮ.

Настраиваем наш потовый сервер

Подготовка к получению и настройки SSL сертификата

mcedit /etc/nginx/sites-enabled/00-default-ssl.confroot /var/www/html;

index index.php index.html;

после добовляем

--------------------------------------------------------------

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

index index.php index.html;

после добовляем

--------------------------------------------------------------

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

systemctl restart nginxcertbot certonly --webroot --agree-tos --email test@ваш домен.ru --webroot-path /usr/share/nginx/html/ -d ваш домен.ru -d mail.ваш домен.ru Делаем их как копию

Делаем их как копию mv /etc/pki/tls/certs/iRedMail.crt{,.bak} # Backup

mv /etc/pki/tls/private/iRedMail.key{,.bak} # Backup

mv /etc/pki/tls/private/iRedMail.key{,.bak} # Backup

Устанавливаем новые. (Будьте внимательны если вы не исправили точную папку куда у вас положен SSl сертификат это может быть фатально.

путь я специально выделил желтым цветом.

ln -s /etc/letsencrypt/live/ваш домен.ru/fullchain.pem /etc/pki/tls/certs/iRedMail.crt

ln -s /etc/letsencrypt/live/ваш домен.ru/privkey.pem /etc/pki/tls/private/iRedMail.keysystemctl restart iredapd

systemctl restart nginxОтключение антивируса и антиспама

mcedit /etc/amavisd/amavisd.conf@bypass_virus_checks_maps = (1);

@bypass_spam_checks_maps = (1);

Перезапускаем службу amavisd:

@bypass_spam_checks_maps = (1);

systemctl restart amavisdОстанавливаем и отключаем сервис clamd:

systemctl disable clamd@amavisd --now

Отключение STARTTLS для SMTP

mcedit /etc/postfix/main.cfsmtpd_sasl_auth_enable = yes

smtpd_sasl_security_options = noanonymous

#smtpd_tls_auth_only = yes* где: smtpd_sasl_auth_enable разрешает или запрещает аутентификацию;

smtpd_sasl_security_options — дополнительные опции для аутентификации;

smtpd_tls_auth_only — разрешает соединение SMTP только по TLS.

Перезапускаем postfix:

systemctl restart postfix && systemctl status postfix

Отключение STARTTLS для IMAP/POP3

mcedit /etc/dovecot/dovecot.confssl = yes

находим строку (disable_plaintext_auth) и исправляем disable_plaintext_auth = no

Перезапускаем dovecot::

systemctl restart dovecot && systemctl status dovecot

Настройка политики паролей

mcedit /opt/www/iredadmin/settings.pymin_passwd_length = 8

А также дописываем те опции, которые хотим переопределить: #PASSWORD_HAS_LETTER = False

#PASSWORD_HAS_UPPERCASE = False

#PASSWORD_HAS_NUMBER = False

PASSWORD_HAS_SPECIAL_CHAR = False

** где:

#PASSWORD_HAS_UPPERCASE = False

#PASSWORD_HAS_NUMBER = False

PASSWORD_HAS_SPECIAL_CHAR = False

- PASSWORD_HAS_LETTER — должен ли пароль содержать буквы алфавита.

- PASSWORD_HAS_UPPERCASE — должен ли содержать буквы в верхнем регистре.

- PASSWORD_HAS_NUMBER — должны ли быть цифры.

- PASSWORD_HAS_SPECIAL_CHAR — требуется ли использовать специальные символы.

systemctl restart uwsgi- root от